Page 60 - informatyka 7

P. 60

9 Powiedz, które zakończenia zdań są poprawne.

1) Respektowanie prywatności innych użytkowników polega m.in. na

a) udostępnianiu innym użytkownikom tylko wybranych danych osobowych.

b) ochronie prywatności i nienaruszalności danych osobowych innych użytkowników.

c) możliwości korzystania z prac innych autorów.

2) Aplikacja Sway służy do

a) przesyłania informacji z wykorzystaniem pakietu Office 365.

b) wykonywania obliczeń.

c) tworzenia wizualnych opracowań i prezentacji.

3) Aplikacja Forms z pakietu Office 365 umożliwia

a) identyfikację komputera pracującego w sieci.

b) przygotowywanie, przechowywanie i udostępnianie testów.

c) korzystanie z e-maila.

4) Technologia informacyjna

a) dotyczy wyłącznie prezentowania oraz zabezpieczenia informacji.

b) jest zbiorem zasad i norm właściwego postępowania w sieci.

c) łączy zagadnienia związane z informatyką i telekomunikacją.

5) Pierwszy mechaniczny komputer programowalny z 1938 roku nosił nazwę

a) Collossus. b) Z1. c) Apple 1.

6) Etyczne postępowanie z informacjami to m.in.

a) dbałość o to, aby przekazywane treści były rzetelne i aktualne.

b) udostępnianie treści tylko zaufanym użytkownikom.

c) przekazywanie treści w zwięzłej formie.

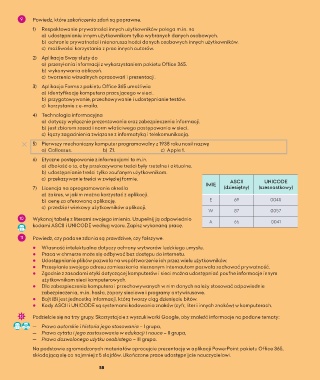

IMIĘ ASCII UNICODE

7) Licencja na oprogramowanie określa (dziesiętny) (szesnastkowy)

a) zakres, w jakim można korzystać z aplikacji.

b) cenę za oferowaną aplikację. E 69 0045

c) przedział wiekowy użytkowników aplikacji.

W 87 0057

10 Wykonaj tabelę z literami swojego imienia. Uzupełnij ją odpowiednio A 65 0041

kodami ASCII i UNICODE według wzoru. Zapisz wykonaną pracę.

11 Powiedz, czy podane zdania są prawdziwe, czy fałszywe.

z Własność intelektualna dotyczy ochrony wytworów ludzkiego umysłu.

z Praca w chmurze może się odbywać bez dostępu do internetu.

z Udostępnianie plików pozwala na współtworzenie ich przez wielu użytkowników.

z Przesyłanie swojego adresu zamieszkania nieznanym internautom pozwala zachować prywatność.

z Zgodnie z zasadami etyki dotyczącej komputerów i sieci można udostępniać poufne informacje innym

użytkownikom sieci komputerowych.

z Dla zabezpieczenia komputera i przechowywanych w nim danych należy stosować odpowiednie

zabezpieczenia, m.in. hasła, zapory sieciowe i programy antywirusowe.

z Bajt (B) jest jednostką informacji, którą tworzy ciąg dziesięciu bitów.

z Kody ASCII i UNICODE są systemami kodowania znaków (cyfr, liter i innych znaków) w komputerach.

12 Podzielcie się na trzy grupy. Skorzystajcie z wyszukiwarki Google, aby znaleźć informacje na podane tematy:

— Prawo autorskie i historia jego stosowania – I grupa,

— Prawo cytatu i jego zastosowanie w edukacji i nauce – II grupa,

— Prawo dozwolonego użytku osobistego – III grupa.

Na podstawie zgromadzonych materiałów opracujcie prezentację w aplikacji PowerPoint pakietu Office 365,

składającą się co najmniej z 5 slajdów. Ukończone prace udostępnijcie nauczycielowi.

58